2020.04.18

- デジタル・フォレンジックス

11.デジタル・フォレンジックスの手順について①

LXの深山です。今回から、DF全体の手順について解説します。

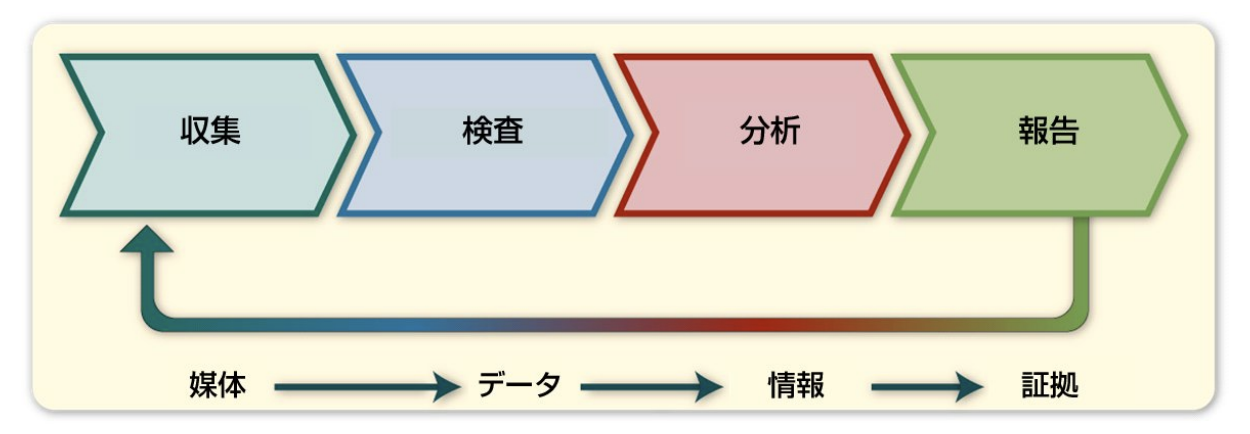

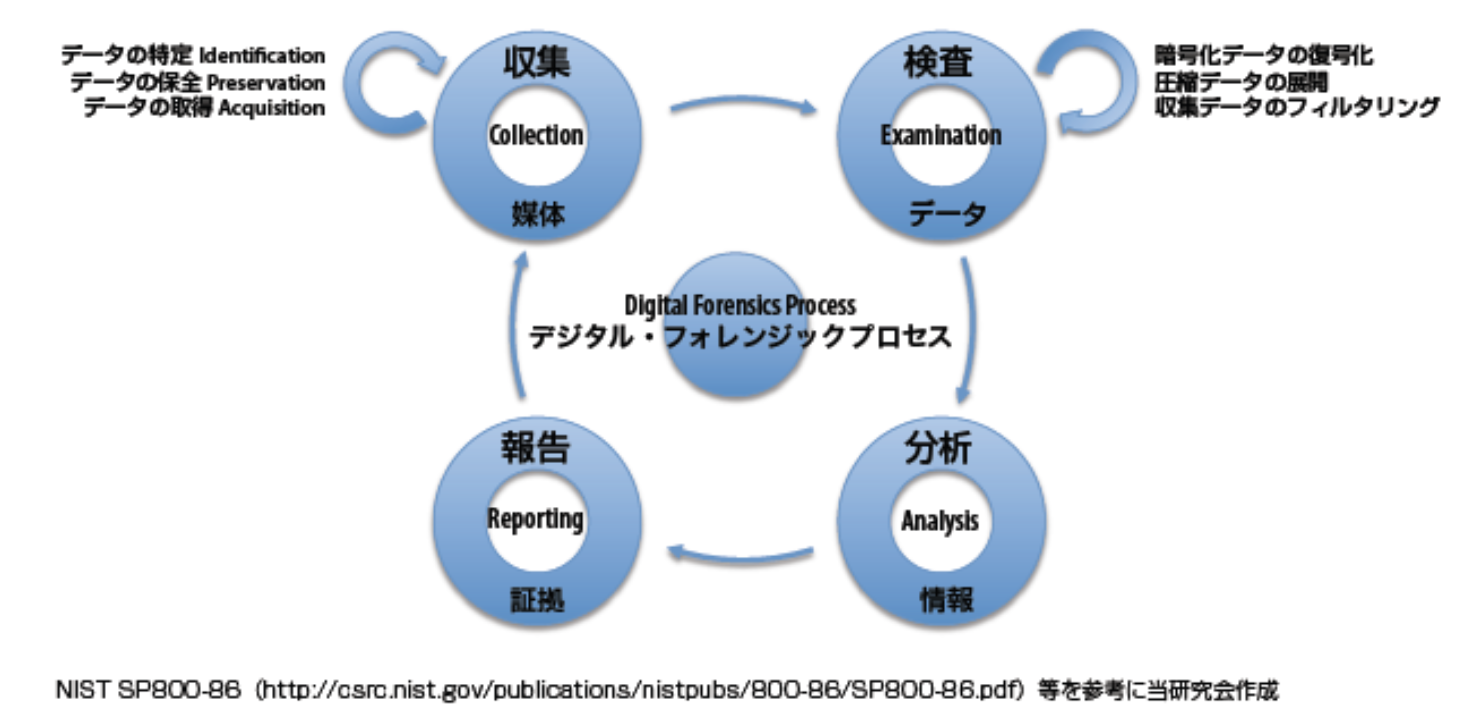

DFの手順にはいくつかの考え方がありますが、主に米国で発展してきたことから、まずは米国の国立標準技術研究所(National Institute of Standards & Technology)で採用されている手順を紹介したいと思います。

(出典:NIST SP800-86の日本語訳「インシデント対応へのフォレンジック技法の統合に関するガイド」p.3-1の図3-1.フォレンジックプロセスより転載)

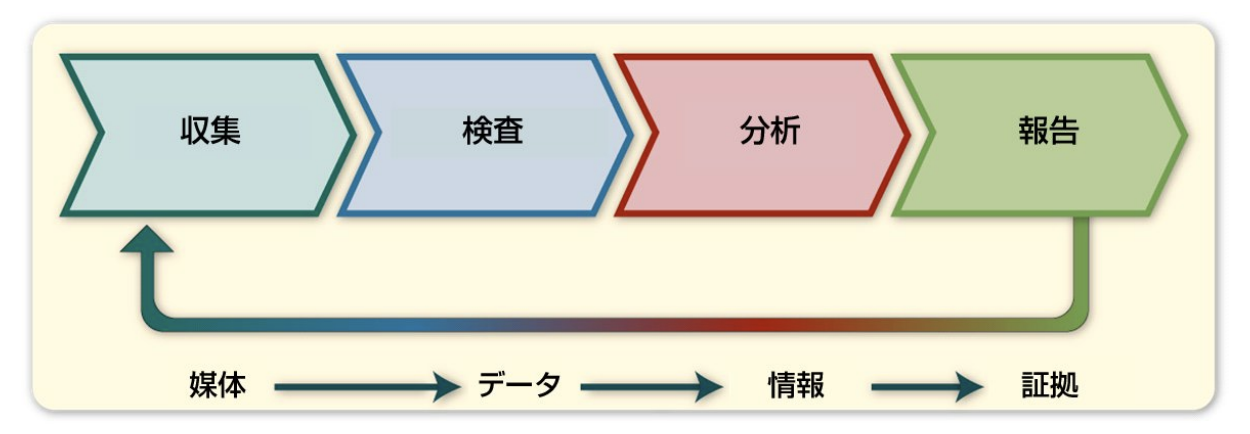

この図を簡潔に解説すると下記の通りとなります。

①データの収集:データの完全性を保護する手続に従いながら、関連するデータを識別し、ラベルづけし、記録し、ハードディスクなどの媒体から取得する。

②検査:データの完全性を保護しながら収集したデータを自動的手法及び手動的手法の組合せを使ってデジタル・フォレンジックとして処理することにより、特に注目するデータを見定めて抽出する。この段階で必要があれば収集したデータから暗号化されたデータを復号したり消去されたデータを復元したりする。検査の代わりに復元という言葉を使う場合もある。

③分析:法的に正当とみられる手法および技法を使用して検査結果を分析することにより、収集と検査を行う契機となった疑問を解決するのに役立つ情報を導き出す。

④報告:分析結果をまとめ依頼者に報告する。この結果は、将来裁判などで用いられる可能性がある。

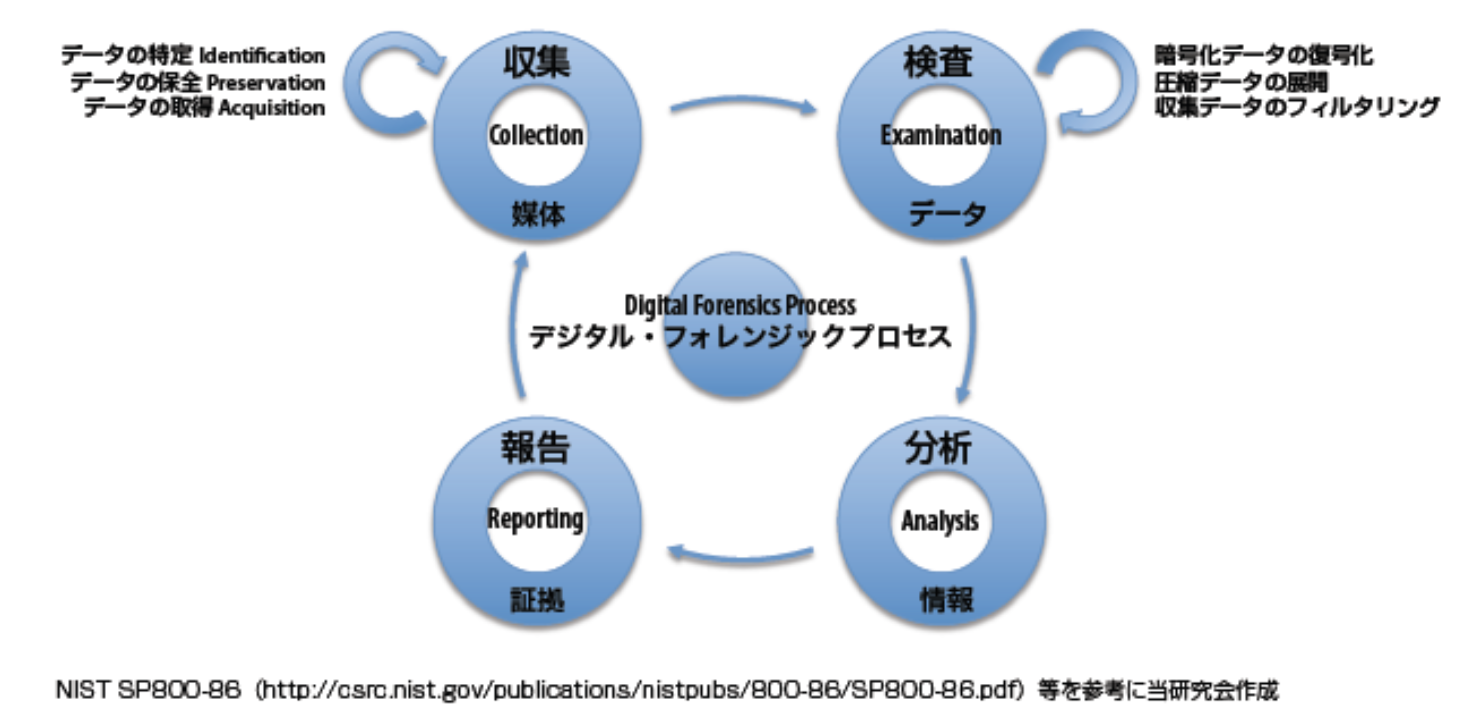

(出典:「安冨潔・上原哲太郎編著 特定非営利活動法人デジタル・フォレンジック研究会著『基礎から学ぶデジタル・フォレンジック』日科技連、2019年」 P12.より引用)

(出典:特定非営利活動法人デジタル・フォレンジック研究会「証拠保全ガイドライン 第8版」P2.の図より転載)

この図では、「収集」の段階で「データの特定」「データの保全」「データの取得」が明記されています。これはいわゆる調査の初動対応において、「データの特定」がまず重要であり、なんのための調査かという目的をはっきりとさせ、その目的に応じたデータを特定する必要があるからです。例えば、会計不正案件であれば、会計データだけでなく、首謀者及びその上司や部下、同僚、取引先といった人々との間のコミュニケーションデータ(メール等)が重要となります。また、セクハラ案件や建設工事の不正案件であれば、画像データが重要となるケースもあります。この様に、案件の性質によって、必要なデータが格納されている可能性がある端末やクラウドストレージの特定も必要です。端末やクラウドストレージの特定が出来たら、完全なコピーを取りその後の改竄の余地がないよう、データの保全を実施する必要があります。クラウドストレージやファイルサーバなど常に稼働しているストレージ上のデータ、ログデータ等も取得します。以上を総合してデータの「収集」手順となります。

DF全体の流れにおける「検査」以降の手順については、別途個別に解説していきます。

本記事の監修者

顧問 公認不正検査士 経営修士(MBA)・DCM修士 / Office Miyama代表

深山 治OSAMU MIYAMA

顧問 公認不正検査士 経営修士(MBA)・DCM修士 / Office Miyama代表

深山 治OSAMU MIYAMA

- 専門分野

- 会計・財務アドバイザリー, デジタル・フォレンジックス

デジタル・フォレンジックスの事例

リスクマネジメントに関連するサービス

よく読まれている記事

サービスカテゴリー

- デジタル・フォレンジックス

LXの深山です。今回から、DF全体の手順について解説します。

DFの手順にはいくつかの考え方がありますが、主に米国で発展してきたことから、まずは米国の国立標準技術研究所(National Institute of Standards & Technology)で採用されている手順を紹介したいと思います。

(出典:NIST SP800-86の日本語訳「インシデント対応へのフォレンジック技法の統合に関するガイド」p.3-1の図3-1.フォレンジックプロセスより転載)

この図を簡潔に解説すると下記の通りとなります。

①データの収集:データの完全性を保護する手続に従いながら、関連するデータを識別し、ラベルづけし、記録し、ハードディスクなどの媒体から取得する。

②検査:データの完全性を保護しながら収集したデータを自動的手法及び手動的手法の組合せを使ってデジタル・フォレンジックとして処理することにより、特に注目するデータを見定めて抽出する。この段階で必要があれば収集したデータから暗号化されたデータを復号したり消去されたデータを復元したりする。検査の代わりに復元という言葉を使う場合もある。

③分析:法的に正当とみられる手法および技法を使用して検査結果を分析することにより、収集と検査を行う契機となった疑問を解決するのに役立つ情報を導き出す。

④報告:分析結果をまとめ依頼者に報告する。この結果は、将来裁判などで用いられる可能性がある。

(出典:「安冨潔・上原哲太郎編著 特定非営利活動法人デジタル・フォレンジック研究会著『基礎から学ぶデジタル・フォレンジック』日科技連、2019年」 P12.より引用)

(出典:特定非営利活動法人デジタル・フォレンジック研究会「証拠保全ガイドライン 第8版」P2.の図より転載)

この図では、「収集」の段階で「データの特定」「データの保全」「データの取得」が明記されています。これはいわゆる調査の初動対応において、「データの特定」がまず重要であり、なんのための調査かという目的をはっきりとさせ、その目的に応じたデータを特定する必要があるからです。例えば、会計不正案件であれば、会計データだけでなく、首謀者及びその上司や部下、同僚、取引先といった人々との間のコミュニケーションデータ(メール等)が重要となります。また、セクハラ案件や建設工事の不正案件であれば、画像データが重要となるケースもあります。この様に、案件の性質によって、必要なデータが格納されている可能性がある端末やクラウドストレージの特定も必要です。端末やクラウドストレージの特定が出来たら、完全なコピーを取りその後の改竄の余地がないよう、データの保全を実施する必要があります。クラウドストレージやファイルサーバなど常に稼働しているストレージ上のデータ、ログデータ等も取得します。以上を総合してデータの「収集」手順となります。

DF全体の流れにおける「検査」以降の手順については、別途個別に解説していきます。

本記事の監修者

顧問 公認不正検査士 経営修士(MBA)・DCM修士 / Office Miyama代表

深山 治OSAMU MIYAMA

顧問 公認不正検査士 経営修士(MBA)・DCM修士 / Office Miyama代表

深山 治OSAMU MIYAMA

- 専門分野

- 会計・財務アドバイザリー, デジタル・フォレンジックス

- 専門分野

- 会計・財務アドバイザリー, デジタル・フォレンジックス